解题链接:http://ctf5.shiyanbar.com/misc/upan/CTF.hdd 本文会用到binwalk,foremost和ghex工具,首先进行一个简要的介绍。 1.binwalk:Binwalk是一…

分类:安全相关

实验吧:你知道他是谁吗?

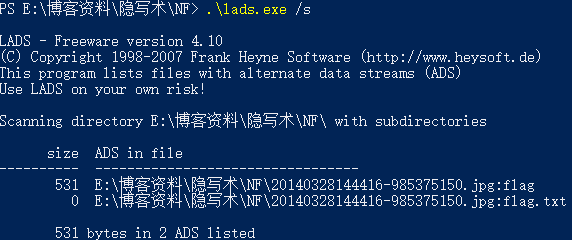

解题链接:http://ctf5.shiyanbar.com/misc/NF/NF.rar 题目中给了两个提示,是windows和winrar,如果做到过类似的题,就会想到这题可能是NTFS交换数据隐写。 NTFS交换数…

DVWA高等级通关指南-BruteForce

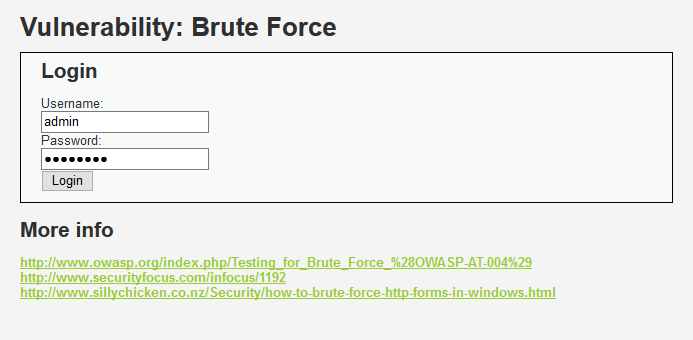

题目打开就是这种样子,输入一个用户名和密码。看看源码 看样子比中级多了两个stripslashes( )函数,这个函数的作用是去除字符串中的反斜杠,如果有两个反斜杠,则只去除一个。 而且可以看到代码中多了一个sleep,…

DVWA中等级通关指南-超详细版

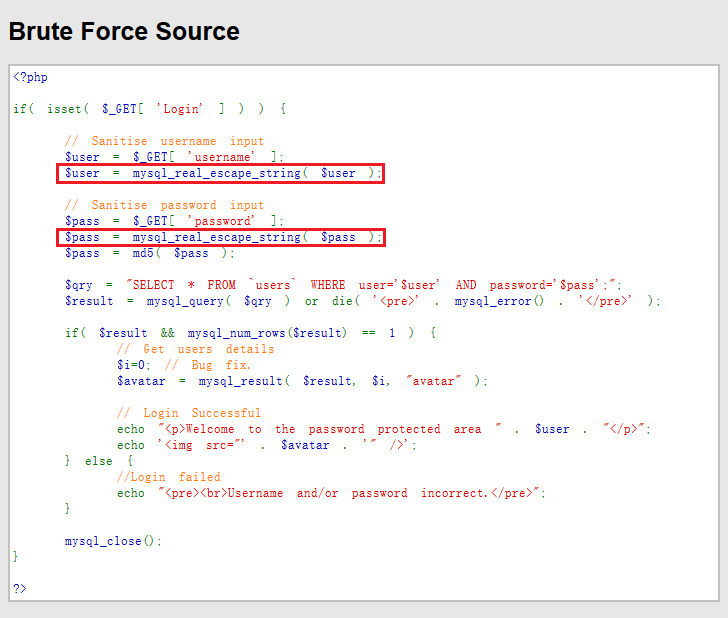

上篇文章截的图太多了,这回就不给大家截题目了,重点的图还是会有的哦~ 从源码可以看到,只有红框框出来的地方发生了变化。这个 mysql_real_escape_string()是干什么的呢? 简单来说就是对一些特殊字符进…

实验吧:欢迎来到地狱

答题链接:http://www.shiyanbar.com/ctf/2010 下载之后文件夹中一共有三个文件,一个图片,一个加密文档,一个加密压缩包。先看这个能打开的。 但是就算打开也没啥用,啥也看不到。用winhex打…

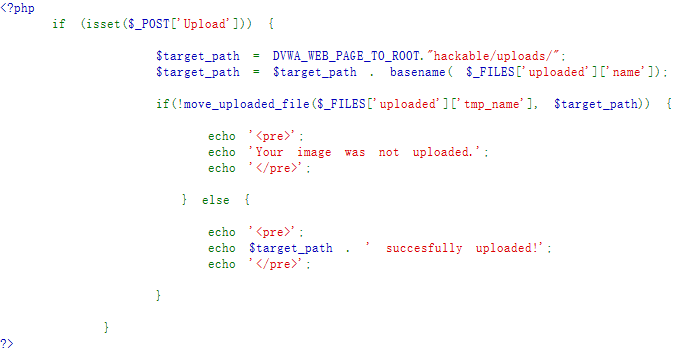

DVWA低等级通关指南-超详细版

一打开就是这种界面,因为是brute force,所以先尝试爆破 查看一下源代码 没有任何防护手段,直接上BP Ctrl+I进入intruder模块 先clear ,然后选中要爆破字段,点击add 设置Payloads …

通用跨站脚本(UXSS):漏洞的生成

本文为对《Universal Cross-site Scripting (UXSS): The Making of a Vulnerability》文章的翻译。 常见的跨站脚本攻击目标是客户端或服务器端代码开发存在缺陷的…

基于循环神经网络的无线网络入侵检测分类模型构建与优化研究

本文为我研究生第一学年所做,发表于《电子与信息学报》,利用RNN算法对AWID公开数据集进行处理,达到了目前最高准确率,原文链接如下《基于循环神经网络的无线网络入侵检测分类模型构建与优化研究》。希望本文能为网络安全进一步…

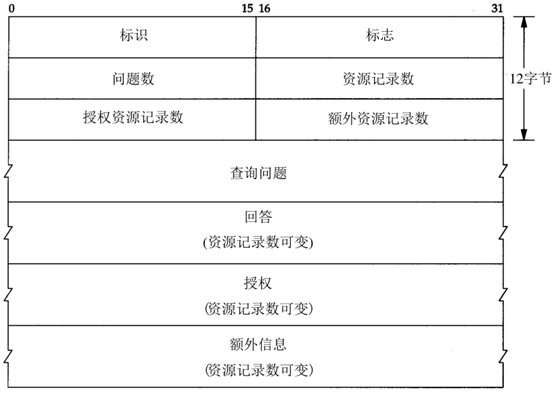

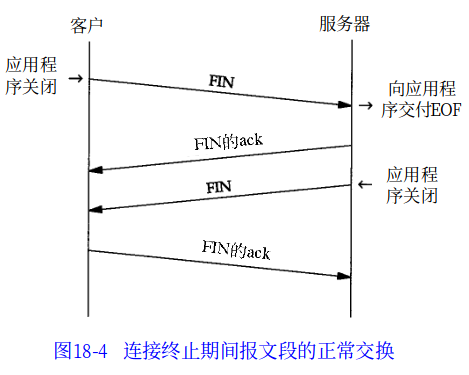

利用Telnet进行HTTP访问过程的协议分析

本文详细介绍了一次Telnet进行HTTP访问的过程,并对该过程进行协议上的分析以及wireshark抓包分析。文章只是自己记录实验过程所作,内部若有问题还请各 路大神在评论区加以指正,如有问题也欢迎大家交流讨论。 今天…